A dogecoint az elmúlt évek során nagyon sokszínűen alkalmazták. A mém koin eredetileg viccként indult 2014-ben, majd 2015 egyik legnépszerűbb kriptopénze lett, Elon Musk 2018-ban a kedvenc kriptopénzének nevezte, majd 2020-ban egy TikTok-kihívás alapja lett.

Azonban a dolgok sötét fordulatot vettek a kriptopénz számára, az Intezer Labs a héten kiadott egy cikket, melyben leírták, hogy támadók kriptobányász botnetekkel hasznosítják a koint.

A DOGE-támadás

Az Intezer Labs egy New York-i számítógépesvírus-kutatócég, amely észrevette, hogy a támadók a hírhedt „Doki” kiskapuval és Dogecoin-tárcákkal próbálják leplezni kilétüket.

A cég már 2020 januárja óta elemzi a Doki trójai vírust, és nemrég észrevették, hogy kriptobányász támadásokra is fel lehet használni.

Undetected Doki attack actively infecting vulnerable #Docker servers in the cloud. Attacker uses a novel Domain Generation Algorithm (DGA) based on a DogeCoin digital wallet to generate C&C domains. Research by @NicoleFishi19 and @kajilot https://t.co/CS1aK5DXjv

— Intezer (@IntezerLabs) July 28, 2020

A Ngrok nevű hackerbanda jött rá arra, hogyan lehet Dogecoin tárcákkal befurakodni webes szerverekre. Ez az első eset, hogy ilyen célra használták a mémkoint, korábban csak vicces célokra alkalmazták.

A Doki egy korábban nem ismert, egyedi módon alkalmazza a dogecoin blokkláncát, hogy dinamikusan átvegye az irányítást az irányítási (c&c) címek felett.

A dogecointranzakciókkal a támadók módosíthatták ezeket a c&c címeket az érintett számítógépeken és szervereken, melyeken az Ngrok monerobányász botjai futottak. A támadó így elrejthette tartózkodási helyet a kiberbűnözési hatóságok elől.

Az Intezer Labs leírta:

„Egyes vírusok nyers IP címeket és URL-eket tartalmaznak forráskódjukban, de a Doki egy dinamikus algoritmust használ, hogy megállapítsa a c&c címeket a Dogecoin alkalmazásprogramozási felületén (API) keresztül.”

A cég hozzátette, hogy a biztonsági cégeknek hozzáférést kell szerezniük a támadó dogecointárcájához, hogy leállítsák a Dokit, amely „lehetetlen” a privát kulcsok ismerete nélkül.

Szerverirányítás a dogecoinnal

A Doki felhasználásával az Ngrok irányíthatta az újonnan kifejlesztett Alpine Linux-szerveket, hogy azokon futtasa bányászszoftverér. A Doki szolgáltatással megállapíthatták és megváltoztathatták a szerver kezelési és irányítási URL-jét, amely szükséges volt az új instrukciókhoz.

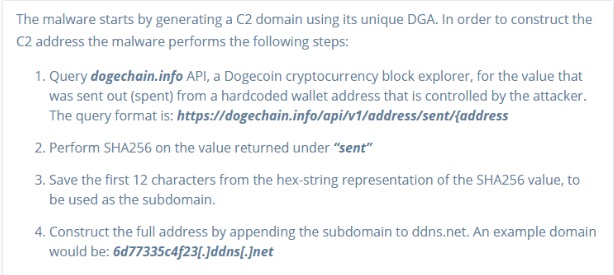

Az Intezer kutatói le tudták másolni a folyamatot és leírták, hogyan lehetséges:

Ha elvégezték a fenti műveleteket, az Ngrok banda megváltoztathatta a Doki parancsszervereit egyetlen Dogecoin-utalással.

Azonban ez csak része egy nagyobb támadásnak. Miután az Ngrok banda megszerezte a parancsszervereket, kiadtak egy újabb botnettámadást, hogy monerót bányásszanak.

A dogecoin és a Doki csupán hozzáférési hidat nyújtott. Catalin Cimpanu, a ZDNet kutatója leírta:

Intezer has discovered a new strain of Linux malware this week.

The new Doki backdoor is something very interesting as it uses the Dogecoin API to compute its C&C server addresseshttps://t.co/8pnSQ2dp7g pic.twitter.com/547TprDYwq

— Catalin Cimpanu (@campuscodi) July 28, 2020

A Intezer szerint már január óta él a Doki, de a Linux-szervereken használt 60 „VirusTotal”-szoftver közül egyik sem észlelte.

A támadások továbbra is életben vannak. Az Intezer szerint a víruskezelők és „kriptobányász bandák” aktívan alkalmazzák ezt a módszert.

Azonban emiatt nem érdemes aggódni. A cég szerint egyszerű elkerülni a vírust, csupán meg kell bizonyosodni róla, hogy minden kritikus alkalmazáskezelési felület teljesen offline és nem csatlakozik olyan alkalmazáshoz, amely az internettel is kapcsolatban van.

Olvastad már? 30%-ot emelkedett az XRP értéke és 30 új bálnát is szerzett

Forrás: cryptoslate.com

SZERETNÉD MEGKAPNI LEGFRISSEBB HÍREINKET? IRATKOZZ FEL HÍRLEVELÜNKRE!